Serverele conectate la internet sunt supuse unui nivel constant de atacuri în fiecare zi. Dacă un firewall și un sistem actualizat reprezintă primele reguli pentru un sistem sigur, nu trebuie omisă nici verificarea cu regularitate împotriva unui eventual intrus. Instrumentele descrise în acest scurt ghid sunt făcute pentru a verifica dacă pe server există malware, rootkits și viruși. Se recomandă rularea lor cu regularitate (de exemplu în fiecare noapte la o anumită oră) și trimiterea rezultatului pe email.

Se pot folosi Chkrootkit și Lynis (fost Rkhunter) pentru scanarea sistemului atunci când detectăm activitate care nu pare în regulă, de exemplu supraîncărcarea serverului, procese suspicioase sau atunci când serverul a început din senin să trimită spam.

Toate aceste unelte necesită conectarea ca superutilizator (root). Înainte de a continua, logați-vă ca root; dacă sunteți conectat prin ssh cu un user obișnuit, rulați comanda "sudo su" pentru a deveni root.

chkrootkit - scanner Linux pentru rootkit

Chkrootkit este un scanner clasic pentru detectarea rootkits. Vă verifică serverul pentru depistarea proceselor suspicioase declanșate de rootkituri și, de asemenea, caută fișiere cunoscute de tip rootkit.

Instalare chkrootkit

Pe serverele Ubuntu sau Debian, se poate instala din depozitul software rulând comanda:

apt-get install chkrootkit

Pentru a începe verificarea serverului cu chkrootkit se rulează comanda:

chkrootkit

O raportare fals-pozitivă este:

Checking `bindshell'... INFECTED (PORTS: 465)

Nu trebuie să vă îngrijorați, căci acest mesaj apare pe serverele de email, 465 fiind portul pentru SMTPS (Secure SMTP) de trimitere a email-urilor. După cum am zis, este un raport fals pozitiv cunoscut.

Un alt raport fals-pozitiv este:

Searching for Suckit rootkit... Warning: /sbin/init INFECTED

Pentru a adăuga chkrootkit în cron, trebuie prima dată să verificăm locul unde se află instalat. Rulăm comanda:

which chkrootkit

Exemplu:

root@s1:/home/bobses# which chkrootkit

/usr/sbin/chkrootkit

Observăm că Chkrootkit este instalat în /usr/sbin/chkrootkit.

Rulăm comanda:

crontab -e

Pentru a crea sarcina cron:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "rezultat rulare chkrootkit" [email protected]

Această sarcină va rula în fiecare noapte la ora 03:00. Schimbați adresa chkrootkit cu cea care v-a rezultat în urma comenzii which chkrootkit și introduceți adresa voastră de email pentru a primi rezultatul.

Lynis - instrument universal pentru audit de securitate și rootkit scanner

Lynis (fost rkhunter) este o unealtă pentru auditul securității pe sistemele Linux și BSD. Efectuează verificarea detaliată a numeroase aspecte privind secutatea și diverse configurații ale sistemului. Vom descărca sursele ultimei versiuni de la https://cisofy.com/download/lynis/:

cd /tmp

wget https://cisofy.com/files/lynis-2.1.1.tar.gz

tar xvfz lynis-2.1.1.tar.gz

mv lynis /usr/local/

ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

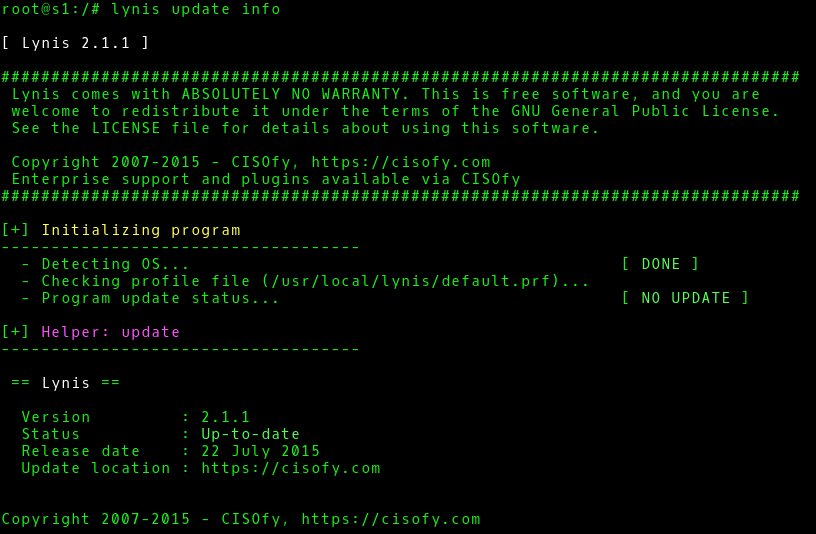

Cu ajutorul comenzilor de mai sus vom instala Lynis în /usr/local/lynis și vom crea un link simbolic pentru accesarea mai ușoară. Acum vom rula următoarea comandă pentru a vedea dacă avem ultima versiune:

lynis update info

La ieșire vom avea:

Acum vom scana sistemul pentru depistarea rootkit-urilor rulând comanda:

lynis audit system

Lynis va face câteva verificări și apoi se va opri pentru a vă da posibilitatea să citiți rezultatele. Se va apăsa [ENTER] pentru continuarea scanării sau [CTRL]+C pentru oprire:

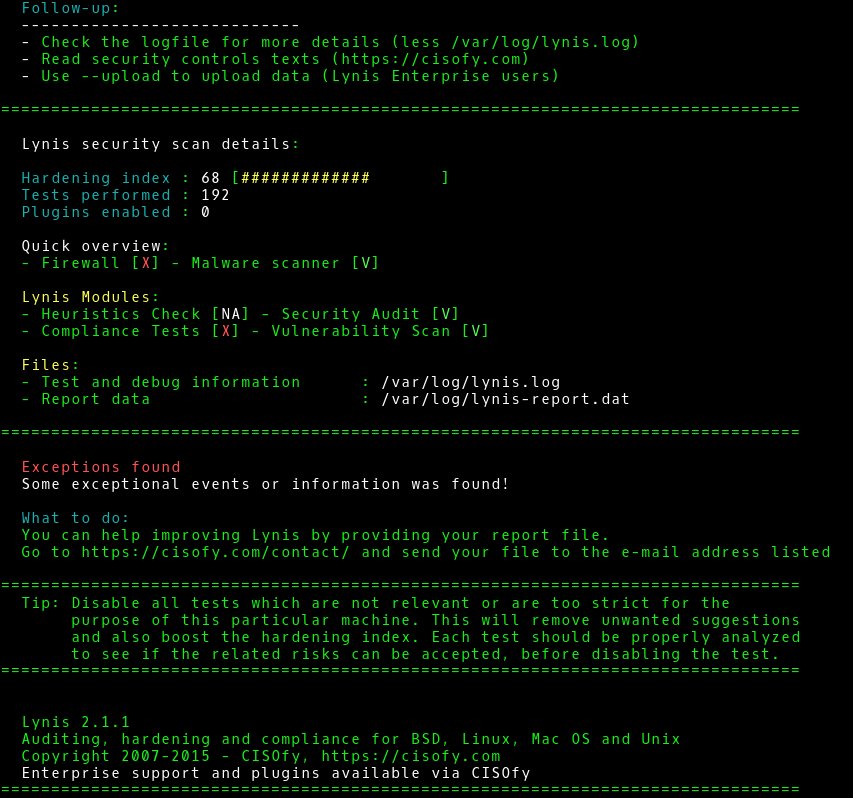

La sfârșit vom primi un sumar al scanării:

Pentru a rula Lynis în mod neinteractiv (fără a mai apăsa [ENTER]), se va folosi opțiunea --quick:

lynis --quick

Pentru a rula Lynis ca o sarcină automată noaptea, vom adăuga un job cron:

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "rezultat rulare lynis" [email protected]

Va rula în fiecare noapte la ora 03:00 și va trimite raportul pe email.

Lasă un răspuns