În condițiile în care suntem asaltați de noul coronavirus, au început să se vadă tot mai clar beneficiile lucrului de acasă. Dar pentru a lucra remote, este necesar să te poți conecta repede și sigur între mai multe calculatoare: cele de acasă și cele de la birou. În articolul de față, voi prezenta un instrument nou care permite realizarea unei rețele private de calculatoare (VPN), prin interconectarea tuturor sistemelor noastre (de la birou, de acasă, servere, instanțe cloud). Ulterior realizării acestei rețele, fiecare sistem poate fi accesat de pe oricare altă stație de lucru prin SSH sau RDP.

Tailscale este un tool dezvoltat de trei omuleți: doi au lucrat la Google, al treilea provenind de la o companie care a avut milioane de dolari câștig. Tailscale permite conectarea directă, criptată, între sistemele aparținând aceleiași rețele, în principiu fără setarea suplimentară a firewall-ului. Fiecare calculator din rețea va avea întotdeauna același IP, indiferent de ce conexiune avem pe Wi-Fi sau unde ne aflăm. Este ca o rețea locală care funcționează peste tot.

Tailscale permite reguli flexibile RBAC (Role-Base Access Control). Fiecare user și fiecare mașină pot avea drepturi diferite în rețea.

Tailscale are la bază WireGuard - un VPN modern, open source, cu reguli criptografice de ultimă generație. WireGuard a fost inițial dezvoltat pentru kernelul Linux, dar primește suport multi-platformă, fiind disponibil pe mai multe sisteme de operare. Astfel, și Tailscale oferă versiuni ale aplicației atât pentru Linux (.deb, .rpm, arm), cât și pentru Windows iOS, macOS, iar în viitorul apropiat va apărea și aplicație pentru Android.

Tutorialul de mai jos este testat pe 3 calculatoare (2 sisteme Desktop aflate în locuri diferite și un laptop), toate având instalat Fedora 31. Confirm funcționarea și de pe Ubuntu.

Instalare Tailscale

Varianta preferată de mine este adăugarea unui repository și instalarea pachetului de aici - în acest mod, suntem siguri că vom beneficia rapid de actualizările viitoare.

Repository tailscale aici: https://pkgs.tailscale.com. Există 2 repositories: stable și unstable. Fiecare distribuție Linux suportată are propriul repo, precum și instrucțiuni de instalare. Tot aici găsiți și binarele pentru restul distribuțiilor Linux, dar și installere pentru Windows.

Se instalează prima dată pachetul dnf-utils (dacă nu-l aveți deja instalat):

sudo dnf install dnf-utils

Se adaugă repo-ul:

sudo dnf config-manager --add-repo https://pkgs.tailscale.com/unstable/fedora/tailscale.repo

Se instalează Taiscale:

sudo dnf install tailscale

Se pornește și se activează serviciul tailscaled:

sudo systemctl enable --now tailscaled

Se pornește aplicația Tailscale pentru autentificare și conectarea mașinii la rețeaua Tailscale:

sudo tailscale upÎn acest moment, în consolă ne va fi furnizat un URL - click pe acest URL (sau copiat și lipit în browser) și se va deschide o fereastră de autentificare (am preferat să aleg Gmail ca SSO, dar sunt acceptate și altele: conturi Microsoft, Okta, Ping Identity).

Mașina va primi un URL unic de forma 100.x.x.x care va fi păstrat indiferent de rețeaua din care ne conectăm la internet și poziția noastră fizică pe glob. Pentru a verifica conectivitatea, dați un ping către IP:

ping 100.101.102.103

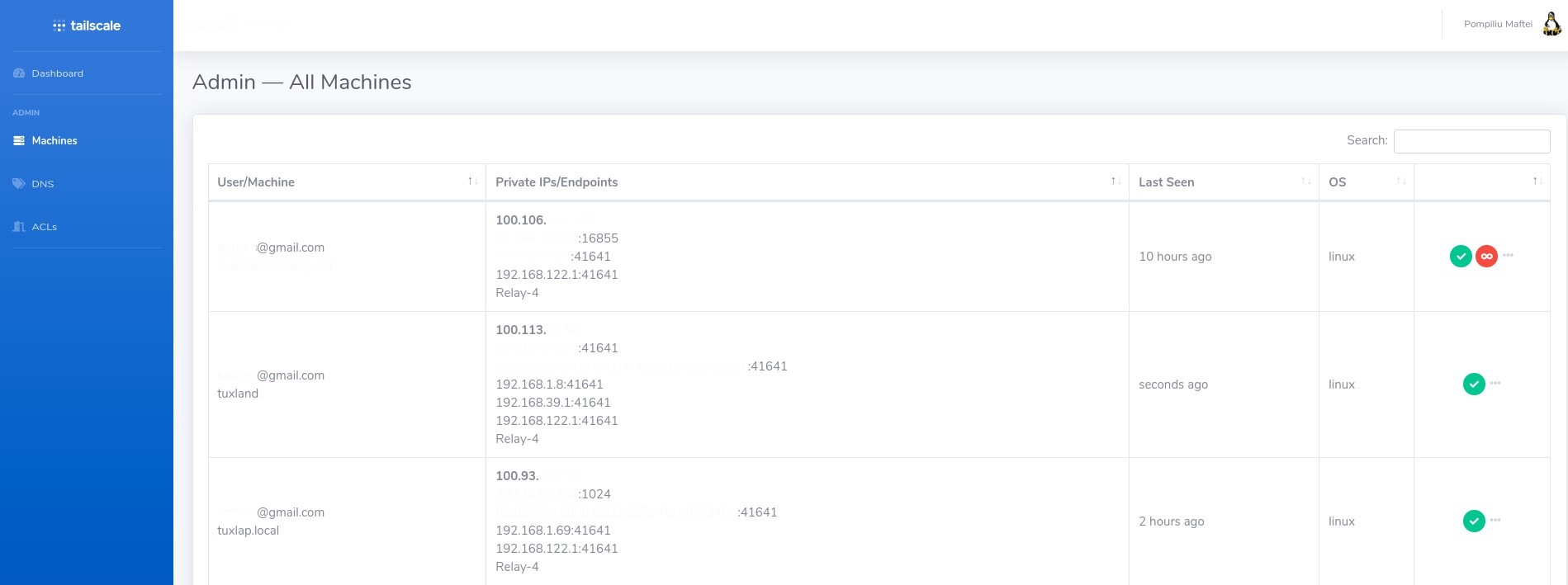

Vizitați consola de administrare tailscale pentru a vedea proaspăt-adăugata mașină:

Procedați la fel pentru toate calculatoarele pe care doriți să le adăugați în rețeaua Tailscale. Fiecare sistem adăugat rețelei Tailscale va avea propria cheie de criptare.

Din acest moment, dacă aveți deschise serviciile sshd și/sau rdp pe mașini, vă puteți conecta de pe oricare sistem pe altul.

Lasă un răspuns